Tout savoir sur le Confidential Computing

À mesure que la révolution numérique prend de l'ampleur à l'échelle mondiale, la sécurité et la préservation de la vie privée éprouvent des difficultés à s'adapter à ce rythme effréné.

Le champ d'action du chiffrement reste limité. Bien qu'il soit efficace pour prévenir l'accès non autorisé et l'utilisation abusive des données sensibles lors de leur stockage et de leur transmission, il présente une vulnérabilité lorsqu'elles sont traitées par l'unité centrale de calcul (Central Processing unit en anglais), c'est-à-dire pendant leur utilisation en temps réel. Les cybercriminels concentrent désormais leurs efforts sur la compromission des données à ce moment critique, car le chiffrement ne constitue pas une barrière à leurs plans.

La simple numérisation ne suffit pas à remodeler les processus opérationnels des entreprises dans le contexte actuel, où la protection de la vie privée est au premier plan. Il est impératif de repenser également les technologies de protection de la donnée comme par exemple le chiffrement. Pour un nombre croissant d'entreprises, le Confidential Computing émerge comme un moyen de combler les lacunes de la protection de la donnée lors de son utilisation.

LE CHIFFREMENT : UNE TECHNIQUE ANCESTRALE AU SERVICE DE LA CONFIDENTIALITÉ

Depuis des millénaires, des méthodes telles que le texte codé et l'encre invisible ont été employées pour préserver la confidentialité des messages, remontant au moins à l'Empire romain. Un exemple notable de cette pratique date de la Seconde Guerre mondiale, où la célèbre artiste Joséphine Baker transmettait clandestinement des informations à la Résistance en écrivant à l'encre invisible sur ses partitions.

La cryptographie s'avère incontournable dans tout contexte impliquant la préservation du secret, comme la transmission d'informations en période de guerre.

Le processus de chiffrement opère de manière similaire. Les actifs deviennent "invisibles" – ou du moins indéchiffrables – lorsqu'ils résident dans le cloud, votre data center, ou lorsqu'ils traversent la "cyber sphère".

Cependant, dès qu'un message est déchiffré, il redevient lisible. L'utilisateur, qu'il s'agisse d'une personne ou d'une application, peut alors le comprendre. Ceci vaut également pour toute entité observant virtuellement par-dessus l'épaule de l'utilisateur, qu'il s'agisse d'un pirate ou d'un logiciel malveillant infiltré dans votre système.

UNE NOUVELLE TECHNOLOGIE DANS LE DOMAINE DE LA SÉCURITÉ

Avec un taux de croissance annuel pouvant atteindre 96,5 % d'ici à 2026, le Confidential Computing s'affirme comme l'une des tendances les plus robustes en matière de cybersécurité, notamment dans les secteurs à haut risque comme la finance et la santé.

L'attention croissante des consommateurs et des autorités réglementaires envers la confidentialité des données figure parmi les raisons qui motivent l'adoption du Confidential Computing par les entreprises. Une autre explication réside dans la transition généralisée des centres de données locaux vers des environnements cloud et vers le Edge, propulsée par une évolution technologique omniprésente.

Aussi, il convient de souligner le coût substantiel et, en constante augmentation, associé aux violations de données. Entre 2020 et 2021, le coût moyen d'une violation de données a enregistré une hausse, passant de 3,86 millions de dollars à 4,24 millions de dollars, marquant ainsi le niveau le plus élevé en 17 ans. Ces chiffres résultent d'une enquête menée dans 17 pays par l'Institut Ponemon.

LE CONFIDENTIAL COMPUTING EN DÉTAIL

Le Confidential Computing replace le terme "confidentiel" au cœur même de l'activité de “computing", là où il appartient - un emplacement jadis occupé lorsque nos fichiers et données étaient conservés dans les centres de données de l'entreprise.

À l'heure actuelle, la majorité de ces données réside dans le cloud. En l'absence de pare-feu ou de barrières physiques pour contrecarrer les intrusions, l'exécution des charges de travail et le stockage des données dans le cloud peuvent les rendre plus vulnérables à des accès non autorisés. Bien que des mesures de sécurité existent pour protéger les environnements cloud, des vulnérabilités persistent, telles que des erreurs de codage, des mots de passe non sécurisés, etc...

Le chiffrement demeure crucial pour la protection de nos données dans le cloud, mais cette approche présente des lacunes de longue date. Jusqu'à présent, le chiffrement ne s'appliquait qu'aux données "en transit", lors de leur déplacement d'un appareil ou d'un environnement à un autre, ou lorsqu'elles étaient "au repos" dans le stockage. Pendant leur utilisation ou leur traitement, les données ne pouvaient pas être chiffrées sans compromettre leur visibilité pour l'utilisateur.

Les attaquants exploitent cette vulnérabilité à travers une variété de techniques :

- Attaques par canal latéral du processeur : Des acteurs malveillants observent les opérations d'un processeur pour dévoiler les clés de chiffrement, les mots de passe et d'autres algorithmes de sécurité. Ces informations sont ensuite utilisées pour obtenir un accès non autorisé aux données.

- Injection de logiciels malveillants : Cette méthode permet aux attaquants de prendre le contrôle des systèmes, d'exfiltrer des données ou de les prendre en otage.

- Grattage de mémoire : Un logiciel malveillant extrait le contenu intégral de la mémoire d'un système, interceptant ainsi les données des cartes de crédit pendant leur traitement et transmission. Un exemple notoire est la violation de Target en décembre 2013, qui a touché jusqu'à 40 millions de détenteurs de cartes.

Le Confidential Computing intervient en utilisant le chiffrement pour protéger les données même lorsqu'elles sont en cours d'utilisation ou de traitement. Plutôt que de simplement encoder les données, elle les isole dans un environnement d'exécution de confiance (Trusted Execution Environment ou TEE en anglais) accessible uniquement par une clé de chiffrement.

Et que se passe-t-il si une personne non autorisée obtient la clé ? Les meilleures pratiques en Confidential Computing intègrent des protocoles de "confiance zéro" appelés "Zero-trust" pour authentifier l'utilisateur, empêchant ainsi ceux qui ne répondent pas aux critères, de déverrouiller les données.

SÉCURISER LES DONNÉES : L'ENVIRONNEMENT D'EXÉCUTION DE CONFIANCE (TEE)

Les Environnements d'Exécution de Confiance (TEE : Trusted Execution Environment en anglais) agissent comme une sorte de cape d'invisibilité pour les données. Intégrés en tant que coprocesseurs au sein d'un processeur principal, les TEE bénéficient d'une protection renforcée grâce à des clés de cryptage. Différents mécanismes d'authentification garantissent que seuls les utilisateurs ou les applications munis du code d'authentification approprié peuvent accéder aux informations qu'ils renferment.

Même après avoir obtenu l'accès, les données et le code chargés dans le TEE demeurent invisibles pour tout élément externe à ce TEE, incluant le fournisseur de services en nuage, les machines virtuelles, et les systèmes d'exploitation.

Les TEE assurent la protection des trois éléments fondamentaux de la sécurité des données :

- Confidentialité des données : Les entités non autorisées sont incapables de visualiser les données en cours d'utilisation à l'intérieur du TEE.

- Intégrité des données : Les entités non autorisées ne peuvent ni ajouter, ni supprimer, ni modifier les données en cours d'utilisation dans le TEE.

- Intégrité du code : Les entités non autorisées ne peuvent ni ajouter, ni supprimer, ni altérer le code exécuté à l'intérieur du TEE.

COMMENT LE CONFIDENTIAL COMPUTING EST UTILISÉ ?

Le 'Confidential Computing trouve une application dans tous les secteurs d'activité qui manipulent des informations sensibles telles que les données des employés, des clients et des consommateurs, les conceptions de produits exclusifs, les dossiers médicaux, les dossiers d'audit et de comptabilité, les dossiers de paiement, ainsi que d'autres données à accès limité. Les cas d'utilisation englobent :

- Blockchain : Les enclaves se révèlent précieuses pour les blockchains à permission en permettant aux nœuds participant au réseau de vérifier le contenu "secret" sans toutefois avoir le droit de visualiser ce contenu en clair.

- Partage de données : La collaboration interentreprises implique souvent le partage de données, incluant fréquemment des informations privées ou réglementées. Dans le domaine de la santé, cela peut concerner le partage d'essais cliniques, de données réelles ou d'observations recueillies par les prestataires de soins de santé au cours de leur pratique clinique quotidienne. Alors que le chiffrement dissimule ces données pendant leur transfert d'une entreprise à une autre, le Confidential Computing les sécurise pendant leur consultation et leur traitement.

- Analyse multipartite : L'exploitation de données issues de multiples sources conduit à des résultats plus performants. Par exemple, le partage de données entre les banques facilite la détection des fraudes ; les scientifiques obtiennent des résultats de recherche plus aboutis ; quant aux experts en marketing, ils parviennent à mieux comprendre les besoins des clients et à les servir de manière plus efficace. Le chiffrement homomorphique permet d'effectuer des calculs analytiques sur des données chiffrées, réduisant ainsi le risque d'exposition de données sensibles pendant l'analyse. Cependant, le Confidential Computing offre une solution plus rapide et évolutive pour les vastes ensembles de données en protégeant le traitement des données brutes non chiffrées.

- Appareils à l'edge et Internet des Objets (IoT) : L'intégration du Confidential Computing dans les dispositifs IoT, à l'edge, ainsi que les systèmes dorsaux assure l'intégrité des données circulant dans les deux sens. Ceci contribue à garantir le bon fonctionnement des véhicules autonomes et d'autres technologies de traitement à l'edge.

- Sécurisation de la propriété intellectuelle : Le Confidential Computing se révèle précieux pour protéger la propriété intellectuelle et assurer la confidentialité des données. Elle sécurise tant le code que le fonctionnement interne d'applications complètes. Bien que la sécurité des données demeure une priorité cruciale, les méthodes de programmation propriétaires se révèlent également inestimables. Cela s'applique notamment lorsque la préservation d'un processus est essentielle pour accroître l'efficacité d'une organisation ou pour offrir un service que nul autre ne peut égaler. L'utilisation du Confidential Computing dans le cloud permet à l'entreprise d'opérer sans crainte de voir un concurrent dérober un élément clé de son offre.

- Intelligence artificielle (IA) et modélisation d'apprentissage automatique (ML). Pour entraîner l'IA et le ML, vous avez besoin de données. Beaucoup de données. Les données doivent être sécurisées tout au long de l'entraînement, que l'information soit agrégée en un seul endroit ou, dans le cas de l'apprentissage fédéré, entre différents nœuds. Le Confidential Computing est probablement la prochaine grande avancée pour protéger ces ensembles de données et la logique métier.

COMMENT SE PRÉPARER POUR LA RÉVOLUTION DU CONFIDENTIAL COMPUTING?

Gartner indique que 85 % des organisations seront "cloud-first" d'ici 2025. La migration vers le cloud signifie que les entreprises ne possèdent plus l'infrastructure, augmentant ainsi intrinsèquement le risque d'exposition puisqu'elle ne peut plus être directement contrôlée par elles. Le "Confidential Computing" élimine cette barrière, permettant aux organisations de protéger leurs charges de travail et leurs actifs, même dans des environnements cloud publics.

L'adoption du Confidential Computing connaît une croissance rapide au sein d'une communauté grandissante d'entreprises et d'utilisateurs de technologies, en partie grâce au Confidential Computing Consortium. Fondé en 2019 par la Fondation Linux, dédiée aux technologies Open Source, ce consortium rassemble des entreprises technologiques, dont CYSEC, dans le but de collaborer au développement, à l'adoption et à la promotion des technologies et des normes d'Environnement d'Exécution de Confiance (TEE). Parmi les membres notables figurent Google, Microsoft et Intel.

Rejoindre ce consortium représente une stratégie judicieuse pour se positionner en tête de l'adoption du Confidential Computing, anticipant le moment où elle sera essentielle pour toutes les organisations. Voici d'autres actions recommandées :

- Penser à l'avenir : Élaborez dès maintenant un plan de mise en œuvre du Confidential Computing dans votre entreprise. Identifiez les applications qui traitent des informations sensibles et commencez à préparer leur adaptation pour le traitement au sein d'un Environnement d'Exécution de Confiance (TEE).

- Former votre personnel : La pénurie de compétences en cybersécurité est déjà significative ; l'intégration d'une nouvelle technologie ne fera qu'accentuer ce défi. Prenez des mesures immédiates pour former vos équipes en cybersécurité au Confidential Computing.

- Trouver vos partenaires : Aucune entreprise n'évolue de manière isolée. Au lieu de tenter de réinventer les stratégies de sécurité et de mettre en œuvre du Confidential Computing en interne, il est plus judicieux de former des partenariats avec des fournisseurs de services et des entreprises technologiques. Ces partenaires peuvent vous aider à effectuer une transition en douceur et sans perturbations vers le Confidential Computing.

.jpg?width=250&height=232&name=Slide-1-copy-2%20(5).jpg)

Le Confidential Computing, UNE SOLUTION ÉPROUVÉE

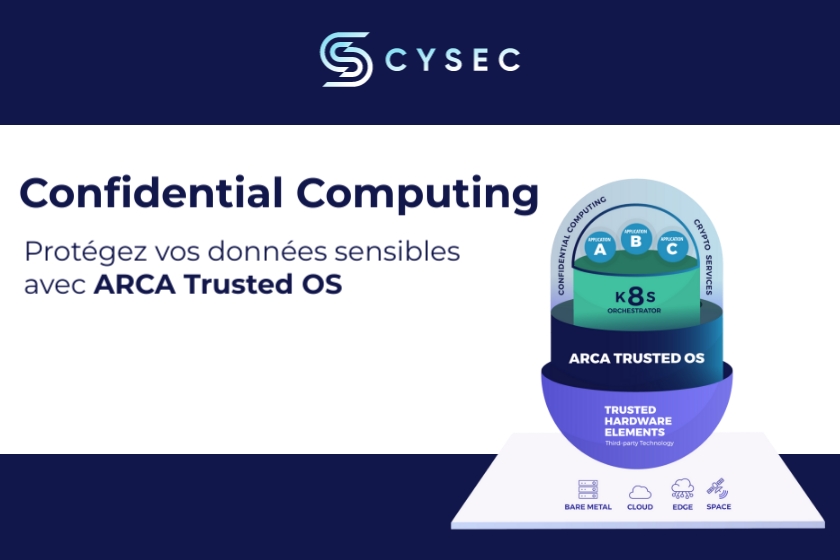

ARCA Trusted OS, la solution proposée par CYSEC, représente une solution de Confidential Computing éprouvée, dotée d'un système d'exploitation fiable intégrant un Environnement d'Exécution de Confiance (TEE) basé sur le matériel, qui protège les données dans toutes leurs phases - au repos, en transit et en cours d'utilisation ( en anglais : data at rest, data in transit, data in use).

ARCA Trusted OS s'adapte à tous les environnements, que ce soit dans les data centers, les environnements cloud ou les technologies de périphérie (Edge).

La solution offre des enclaves chiffrées, facilitant ainsi la migration élargie de données et d'applications sur des infrastructures numériques non fiables. Le système d'exploitation de confiance d'ARCA comble la lacune manquante dans la chaîne de protection des données.

Contactez-nous dès maintenant pour découvrir comment vous pouvez tirer parti de cette technologie de sécurité de pointe.